Malware contra equipos industriales

Durante el segundo semestre de 2021, casi el 40 por ciento de todos los equipos de control industrial, ICS, fueron atacados por software malicioso al menos una vez.

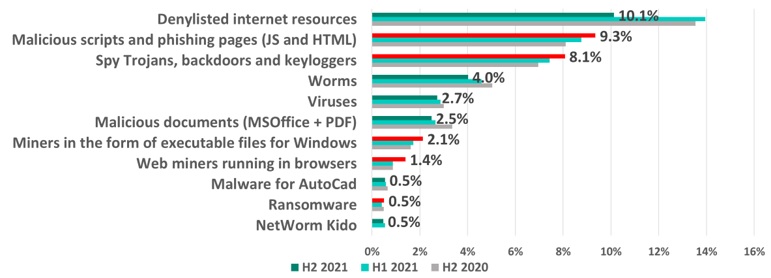

Aunque el número total de ataques disminuyó ligeramente en comparación con el primer semestre de 2021, el panorama de amenazas a los ICS en la segunda mitad del año se ha diversificado en gran medida, ya que la proporción de mineros utilizados ha aumentado un 0,5% y el software espía un 0,7%, mientras que los scripts maliciosos han crecido a un ritmo 1,4 veces superior al observado a principios de 2020.

Según Kaspersky ICS CERT, el porcentaje de ordenadores ICS en los que se bloquearon objetos maliciosos en 2021 aumentó un 1% respecto a 2020, pasando del 38,6% al 39,6%. Sin embargo, si se examina la situación por semestre, el panorama parece mejorar, ya que, en la segunda mitad de 2021, esta cifra se redujo un 1,4% por primera vez en año y medio.

En general, las soluciones de seguridad de Kaspersky bloquearon más de 20.000 variantes de malware durante el segundo semestre de 2021. Aunque esta cifra no cambió mucho en comparación con los seis meses anteriores, un análisis detallado del malware detectado muestra que la proporción de software espía, scripts maliciosos y mineros utilizados para atacar los ordenadores ICS ha crecido.

Porcentaje de ordenadores ICS en los que se bloquearon objetos maliciosos de varias categorías

Los scripts maliciosos aumentan de forma constante año tras año. El porcentaje de ordenadores ICS atacados por ellos se ha multiplicado por 1,4 desde principios de 2020 hasta finales de 2021, mientras que en el segundo semestre de 2021 creció un 0,5% en comparación con el primer semestre de 2021. Los ciberdelincuentes utilizan los scripts maliciosos para lograr diversos objetivos, que van desde la recopilación de datos hasta la carga de otros programas maliciosos, como spyware o mineros de criptomonedas.

Es significativo que, a medida que crece el uso de scripts por parte de los actores de amenazas, también se utiliza cada vez más spyware y mineros de criptomonedas. El primero se usa principalmente para robar credenciales o dinero de las víctimas, y ha crecido un 1,4% desde el primer semestre de 2020. El uso del spyware sigue aumentando por tercer semestre consecutivo. La proporción de ordenadores ICS atacados por mineros se ha duplicado con creces desde el primer semestre de 2020. Durante el segundo semestre de 2021, también hemos visto cómo ha aumentado el porcentaje de mineros web, un 0,5%, en comparación con el primer semestre de 2021.

'Los sistemas de control industrial albergan datos sensibles y son responsables del funcionamiento de los sectores más importantes. Un ataque de bajo riesgo para la infraestructura de TI puede suponer una amenaza importante para las tecnologías de operación (OT). Aunque, en general, los tipos de amenazas que llegan a los ordenadores de los sistemas de control industrial se han mantenido relativamente igual, hemos observado un aumento constante de los scripts maliciosos y las páginas de phishing, junto con troyanos, programas espía y mineros, que normalmente se distribuyen mediante scripts maliciosos. Generalmente los mineros de criptomonedas no son considerados una amenaza significativa, lo cual no es una buena estrategia. Aunque el efecto de los mineros en la red de la oficina puede resultar insignificante, en el curso de su trabajo y distribución pueden llevar a la denegación de servicio de algunos componentes del sistema de control automatizado", señala Kirill Kruglov, experto en seguridad de Kaspersky.

Para mantener los ordenadores ICS protegidos de amenazas, los expertos de Kaspersky recomiendan:

• Actualizar regularmente los sistemas operativos y el software de las aplicaciones que forman parte de la red industrial de la empresa. Aplicar correcciones y parches de seguridad a los equipos de la red ICS tan pronto como estén disponibles.

• Realizar evaluaciones periódicas de seguridad de los sistemas OT para identificar y eliminar posibles vulnerabilidades.

• Formar en seguridad ICS a los equipos de seguridad de TI y los ingenieros de OT. Esto es crucial para mejorar la respuesta a técnicas maliciosas nuevas y avanzadas.

• Asegurarse de proteger los endpoints industriales, así como los corporativos.