Los ataques de fuerza bruta al protocolo de escritorio remoto se cuadruplican en España durante el confinamiento

Con millones de empleados obligados a teletrabajar, la utilización de las herramientas de acceso remoto ha crecido de forma exponencial.

Y esta transición coincide con otra tendencia que ha surgido en muchas regiones del mundo afectadas por las medidas de confinamiento, entre ellas la mayoría de los países europeos: el aumento masivo del número de ataques de fuerza bruta al protocolo de escritorio remoto (RDP) -una de las herramientas de acceso remoto más habituales en los equipos informáticos y servidores.

Este tipo de ataques de fuerza bruta busca identificar el nombre de usuario y contraseña del RDP mediante un proceso de prueba y error hasta dar con la combinación correcta. Una vez dentro, el cibercriminal dispone del acceso remoto al equipo objetivo del ataque dentro de la red, permitiéndole hacer casi cualquier cosa con el ordenador, incluido el espionaje o la sustracción de información confidencial.

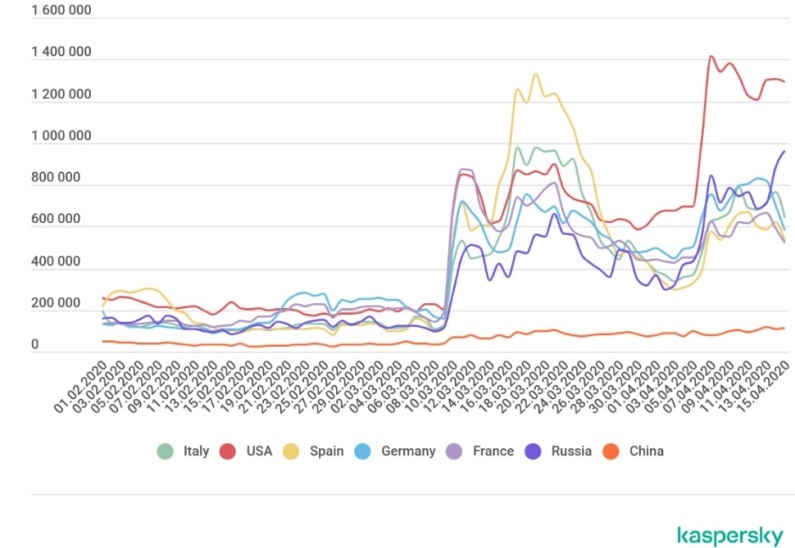

Tal y como indica el gráfico siguiente, el repunte del número de ataques se inició a comienzos de marzo, cuando en muchos países se empezaron a adoptar medidas de confinamiento. En marzo, el número total de ataques de fuerza bruta en los países seleccionados aumentó de 28.763.176 a 96.724.857 -un incremento de un 236% respecto al número de ataques registrados en febrero. En el caso concreto de España, el número de ataques se multiplicó por cuatro, alcanzando la cifra de 19,2 millones en marzo frente a los 4,7 millones del mes anterior.

Por otra parte, el RDP no es el único protocolo vulnerable a las ciberamenazas: a finales del año pasado, los expertos de Kaspersky encontraron 37 vulnerabilidades en cuatro implementaciones del VNC, otro protocolo de acceso remoto de gran popularidad.

Dmitry Galov, investigador de seguridad en Kaspersky, ha comentado, “muchas empresas se vieron obligadas a realizar la transición al teletrabajo con gran rapidez, sin tener tiempo para asegurarse de contar con suficientes medidas de seguridad. Por este motivo, eran más susceptibles de sufrir este tipo de ataques ya que sus empleados tenían que acceder a los recursos corporativos desde su ordenador personal mediante redes que contaban con escasas medidas de protección. Mientras se siga teletrabajando, los empleados deben tomar medidas adicionales de seguridad, empezando por la adopción de contraseñas seguras para el acceso a las herramientas de acceso remoto”.

Los expertos de Kaspersky recomiendan seguir los siguientes pasos al conectarse a una red corporativa desde casa, sin importar las herramientas que se utilicen:

• Utilizar siempre contraseñas diferentes y fuertes para acceder a recursos corporativos

• Mantener actualizado el software del dispositivo

• Siempre que sea posible, utilizar la encriptación en los dispositivos de trabajo

• Hacer copias de seguridad de los datos críticos

• Utilizar una solución de seguridad corporativa con protección frente a las amenazas a la red, para protección del endpoint y para la protección de la carga de trabajo en la nube. Las soluciones también deben incorporar funcionalidades de inspección de log-in, para configurar reglas de alerta y monitorización de intentos de acceso fallidos y de fuerza bruta

En cuanto a las empresas cuyos empleados necesitan utilizar el protocolo RDP, las recomendaciones son:

• Habilitar el acceso al RDP a través de una VPN corporativa

• Habilitar la utilización de autenticación a nivel de red (NLA) para la conexión remota

• Habilitar, si es posible, la autenticación de dos factores

• Utilizar una solución de seguridad corporativa con protección de red avanzada.