3 pasos para preparar un laberinto de seguridad para DaaS y endpoints

Cómo conseguir complicar los objetivos a los ciberdelincuentes sin levantar un muro.

Los beneficios de contar con sistemas VDI y DaaS y la posibilidad que brindan a los usuarios de poder acceder a sus escritorios de trabajo, aplicaciones y datos desde cualquier lugar y en cualquier momento son múltiples. Pero también proporcionan nuevas y más eficientes vías para que los ciberdelincuentes ejerzan su labor.

Los usuarios de DaaS suelen ser administradores de TI con niveles más elevados de acceso privilegiado que un usuario empresarial típico, lo que les convierte en objetivos de gran valor para los atacantes. Una estrategia integral de endpoints debe centrarse en una mentalidad de "supuesta brecha", de tal manera que, con o sin escritorio remoto, los activos más críticos de la empresa puedan estar protegidos.

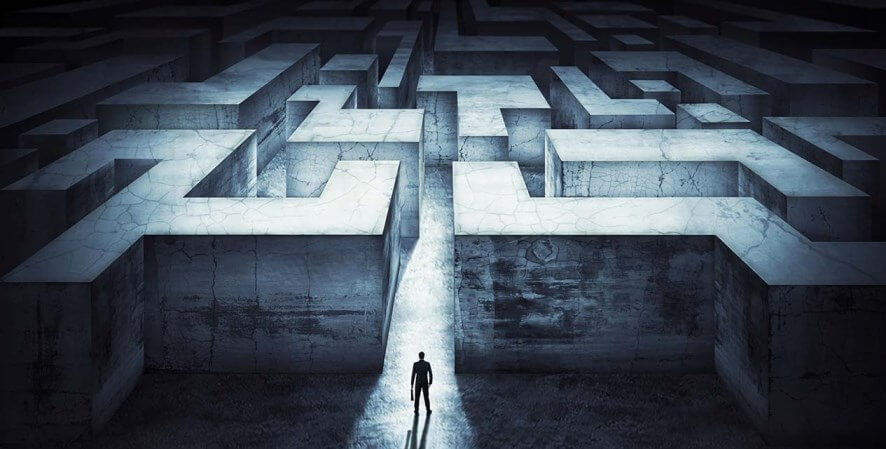

Construir un laberinto, no un muro

Desgraciadamente, el concepto "cortafuegos" persiste, ya que muchas empresas aún consideran que cerrar puertas y colocar paredes mantendrá alejados a "los malos". Pero la ciberseguridad no funciona así. Pensar menos en cómo levantar una pared y más en cómo construir un laberinto de varios niveles, casi imposible de atravesar, hará que los atacantes puedan entrar pero, una vez dentro, tendrán más complicado acceder a la información y los sistemas verdaderamente valiosos.

Por ello, desde CyberArk aconsejamos tener en cuenta estos tres puntos cuando prepare su laberinto de seguridad para confundir a los ciberdelincuentes:

1. Extienda una protección sólida de endpoints a todas las instancias de VDI y DaaS

Cualquier identidad dentro de la organización (trabajador remoto, administrador de TI, proveedor externo, dispositivo o aplicación), puede convertirse en privilegiado bajo ciertas condiciones. La implementación de controles que pueden limitar, de manera inteligente, el acceso a lo que necesita la identidad de un usuario ayuda a proteger las cuentas privilegiadas del acceso no autorizado, pero deben aplicarse consistentemente.

Concéntrese en extender los controles de seguridad de endpoints existentes a cada instancia de DaaS o VDI, incluso si el usuario final usa un dispositivo BYOD, para minimizar el riesgo de robo de datos o interrupción del sistema. Asimismo, disponga de herramientas que pueden ayudar a los administradores de DaaS a eliminar fácilmente a los administradores locales de todas las instancias de DaaS para minimizar el riesgo de ransomware y otros ataques de terminales.

2. Esté atento a las amenazas internas

Una de las principales preocupaciones que tienen las organizaciones sobre el trabajo remoto e híbrido es que no pueden vigilar físicamente a sus empleados, por lo que sus sistemas son menos seguros. Aunque el hecho de estar en la oficina tampoco minimiza el riesgo, ya que las amenazas internas son una constante.

En este sentido, los controles de capa y los mecanismos de detección ayudan a evitar que personas internas malintencionadas logren sus objetivos. Una vez más, el objetivo es diseñar algo más parecido a un ecosistema de seguridad, en lugar de una serie de puertas débilmente cerradas.

3. Integre los controles de seguridad de los puntos finales con MFA

Cuando los controles de acceso privilegiado se integran con la autenticación multifactor (MFA) para permitir inicios de sesión seguros de VDI y DaaS, los riesgos relacionados con las contraseñas disminuyen sustancialmente. MFA también puede ayudar a garantizar un acceso privilegiado seguro a las aplicaciones, lo cual sería otra manera de construir giros, vueltas y callejones sin salida que pueden acorralar a los ciberdelincuentes y obstaculizar sus planes.

MFA, junto con los controles de acceso privilegiado de enddpoint, minimiza el riesgo y permite a los empleados remotos e híbridos una mayor flexibilidad durante su trabajo. Porque cuando los empleados sienten que tienen más libertad y flexibilidad, y las empresas saben que cada identidad (humana o aplicación) es segura durante todo el ciclo de acceso a activos críticos, el trabajo híbrido deja de ser una necesidad frenética y se convierte en una realidad profesional viable.

Adoptar una forma híbrida de trabajar no significa que la empresa deba renunciar a la ciberseguridad, simplemente requiere una estrategia de seguridad unificada para terminales y una base sólida de herramientas, tecnologías y políticas. Las herramientas basadas en la nube como VDI y DaaS pueden, y deben, ser un motivo para el crecimiento, no de preocupación.