Segmentación y Seguridad en Cloud y SDN

La nube ha llegado para quedarse. Los beneficios en cuanto a coste y flexibilidad son evidentes y permiten a las organizaciones de todos los tamaños ser más rápidas, flexibles y llegar a sus clientes de una forma más óptima.

Sin embargo, esto no significa que todas las infraestructuras existentes, vayan a tirarse a la basura y ser sustituidas por entornos cloud. Nos espera un largo período de tiempo de convivencia, en diferentes niveles de peso de una opción sobre la otra, que nos obligará a gestionar y administrar redes híbridas.

Uno de los principales obstáculos a la hora de la adopción de “la nube”, es la seguridad. Nos hemos acostumbrado a unos niveles de seguridad necesarios en nuestras infraestructuras actuales (llamémoslas Datacenter) y necesitamos trasladar dichos niveles de seguridad a las nuevas infraestructuras cloud. Además, como vamos a convivir con ambas realidades, necesitamos interconectar de manera segura ambos mundos para poder utilizar de forma rápida y efectiva los recursos actuales con las nuevas posibilidades que nos ofrece el cloud. Por si esto fuera poco, también nos encontramos con proyectos de mejora de nuestras infraestructuras y redes actuales, para hacerlas más flexibles y dotarlas de las capacidades de la nube, pero on-premise. Son los entornos llamados SDN (Software Defined Network), SDDC (Software Defined Data Center) o simplemente Nube Privada.

En ambos casos nos encontramos con un cambio de paradigma sobre lo que los profesionales de la seguridad estamos acostumbrados a trabajar. Ya no hablamos de subredes y zonas, sino de grupos de seguridad y microsegmentación, todo ello girando en torno a las aplicaciones y servicios.

La agilidad que nos proporcionan las nuevas redes, se puede ver constreñida por los tiempos necesarios para analizar e implementar las nuevas políticas de seguridad, con lo que la automatización se convierte en clave.

Pero, ¿cómo implementamos medidas de seguridad básica en los nuevos entornos? Vayamos por partes.

Entornos de Nube Pública

Si nos referimos a los entornos de nube pública principales, ya hablemos de Amazon Web Services, Microsoft Azure, Google Cloud, etc, nos encontramos con que todos ellos disponen de características básicas de seguridad. Llámense Security Groups, Network Security Groups o similares, permiten agrupar “redes” de máquinas aplicando unas políticas de gestión de accesos comunes. Esto se aplica en elementos específicos que podemos distribuir en nuestras “nubes” y que funcionan de manera similar a como sería un router con listas de control de acceso (ACLs). Se llaman Gateways perimetrales y nos permiten separar redes y gestionar flujos de entrada/salida (en algunos casos sólo de entrada) en función de etiquetas asignadas a los Security Groups. Esto nos proporciona una seguridad básica, que puede ser complementada distribuyendo los equipamientos específicos virtuales que los principales fabricantes de Firewall tienen disponibles para las principales Nubes públicas (podemos encontrarnos con versiones virtualizadas específicas, por ejemplo en Amazon Web Services Marketplace, de Palo Alto, Check Point, Fortinet, Cisco, Sophos, etc). Esto nos permitirá complementar la seguridad de los dispositivos que comentábamos hasta llegar a igualar la que podemos poner en marcha en nuestros Datacenter y de hecho interconectarlos con VPN o sistemas similares como si una parte más de nuestra infraestructura fuera.

Entornos de Nube Privada

Cuando hablamos de entornos de nube privada o SDN, encontramos un nuevo e interesante término, la Microsegmentación.

Esto constituye un cambio completo de paradigma. Recordemos, la segmentación es una técnica básica de seguridad que me permite:

- Incluir puntos de control dentro del perímetro

- Dificultar la propagación de código malicioso por la red

- Dificultar el movimiento lateral y la elevación de privilegios de un atacante

- Aislar segmentos críticos de la red

- Reducir la exposición de servicios

- Facilitar el cumplimiento de algunas normativas (PCI-DSS)

Debemos tener en cuenta la flexibilidad y adecuación a las necesidades de las diferentes áreas de negocio a la hora de segmentar la red.

Podemos encontrar dos tipos principales de segmentación de tráfico dentro de una red:

• Norte-Sur: Es la forma más tradicional de segmentación. En ella se interpone un punto de control (típicamente un Firewall) para el tráfico que entra o sale desde un segmento de la red interna o el Datacenter hacia/desde el perímetro.

• Este-Oeste: Consiste en el filtrado del tráfico entre diferentes elementos de un mismo segmento de red que ya ha sido aislado del tráfico Norte-Sur.

La segmentación del tráfico Este-Oeste, es introducida por este nuevo paradigma, la Microsegmentación.

Aunque el principio existía a través de la tecnología de VLANs y también ha sido utilizada por los sistemas de Control de Acceso a Red, la Microsegmentación ha sido definitivamente incluida en el corazón de las redes de nueva generación mediante las tecnologías SDN.

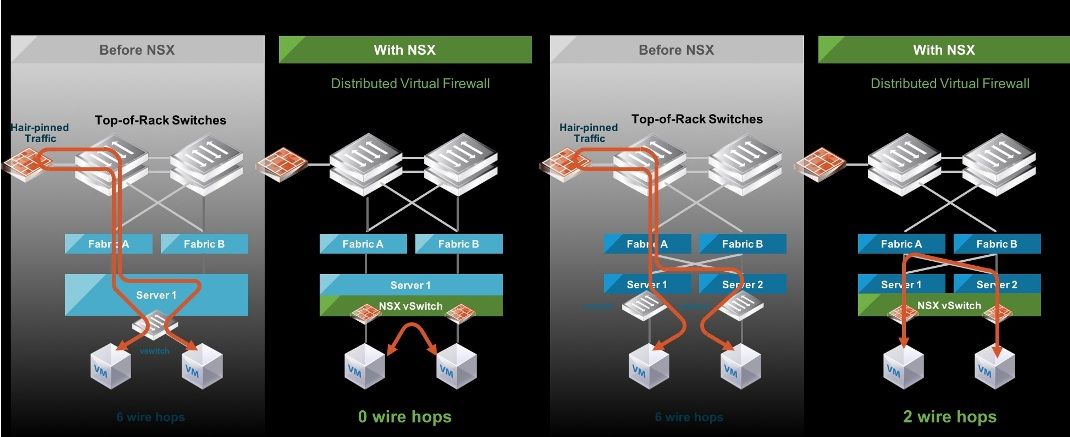

Con la Microsegmentación, podemos aplicar políticas de filtrado Este-Oeste a nivel de switch/router virtual, segmentando el tráfico a nivel de flujo de aplicación y/o protocolo a la vez que simplificamos y reducimos el tráfico.

Igual que en el caso de la Nube Pública, los sistemas de filtrado nativos de las diferentes tecnologías SDN nos dan las capacidades básicas hasta Nivel 3, que podremos complementar con las correspondientes tecnologías virtualizadas de los principales fabricantes de Firewalls que se integran en estos entornos. En algunos casos incluso son capaces de integrarse con las consolas de provisionamiento de las soluciones SDN para automatizar el despliegue/repliegue de Firewalls virtuales con las nuevas redes generadas y con políticas de filtrado predefinidas que aumentan las capacidades de Microsegmentación llevándolas al siguiente nivel.

Como vemos podemos alcanzar un nivel de seguridad similar al de nuestras infraestructuras de Datacenter en los nuevos entornos, e incluso mayor, en el caso de la Microsegmentación, lo que nos abre nuevas posibilidades en cuanto al filtrado y aplicación de políticas de seguridad y aislamiento, así como de interconexión entre los diferentes “sabores” de nubes que nos iremos encontrando por el camino.

netsecure