Seis claves para doblegar la curva de los ciberataques

Proteger la nube de forma nativa, identidades y accesos, invertir en seguridad proactiva para anticiparse a los ciberdelincuentes y crear una cultura de la ciberseguridad en la empresa son criterios fundamentales para reducir el alcance de cualquier ataque potencial.

CrowdStrike, compañía de ciberseguridad especializada en la protección del endpoint desde la nube, ha presentado el Informe sobre Amenazas Globales, en el que se muestra que los ataques a la cadena de suministro, el ransomware, la extorsión y las amenazas lideradas por gobiernos han sido en los últimos meses más abundantes que nunca, llegando a multiplicarse por cuatro las intrusiones totales desde enero de 2019.

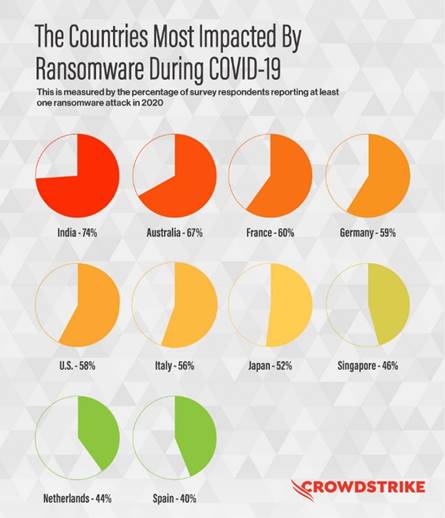

Además, las intrusiones dirigidas para intentar robar información sobre la vacuna contra la COVID-19 o datos estratégicos de las campañas de los gobiernos han centrado los ataques de muchos grupos criminales, como los llevados a cabo por Carbon Spider, que mostró una gran flexibilidad entre sus formas de actuar con el objetivo de hacer frente a su bajada de ingresos debida a la pandemia. En el caso de España, hasta un 40% de las empresas sufrió algún ataque de ransomware durante la época más dura de la pandemia (un 17% soportó más de un ataque y un 23% uno solamente), según el informe de seguridad global de CrowdStrike para 2020.

CrowdStrike advierte que durante 2021 los ciberdelincuentes seguirán investigando métodos para maximizar el impacto de sus acciones, entre los que se incluirán, por ejemplo, el desarrollo de ataques personalizados contra objetivos no tradicionales -y menos alerta- dentro de las organizaciones, nuevos métodos de ofuscación o técnicas LoTL (con las que los atacantes acceden a los sistemas de las organizaciones a través de programas oficiales que no despiertan sospecha), entre otros.

Por ello, CrowdStrike realiza las siguientes recomendaciones:

· Si no lo ves, no puedes protegerlo. La visibilidad y la capacidad de reacción son fundamentales para poder bloquear a un atacante. Los equipos de seguridad son responsables de proteger los entornos cloud de la misma manera que protegen los sistemas situados dentro de la organización. Por ello, la visibilidad de la infraestructura debe ser consistente y se debe contar con una estrategia proactiva para resolver cualquier posible vulnerabilidad.

· Proteger identidades y accesos. Las empresas deben considerar la autenticación multifactor para acceder a cualquier servicio abierto al público. Además, los procesos de gestión de privilegios pueden limitar los daños causados por los ciberdelincuentes, en caso de que consigan entrar en la red corporativa, y reducir sus movimientos. Finalmente, se deben implantar soluciones de confianza nula para compartimentar y restringir el acceso a los datos y reducir así posibles daños provocados por un acceso no autorizado a información sensible.

· Invertir en seguridad proactiva. Los ataques interactivos utilizan técnicas de ocultación diseñadas para saltarse las herramientas de detección y análisis automatizadas. Por ello, una estrategia de seguridad proactiva es la clave para detectar y prevenir ataques persistentes o sofisticados.

· Anticiparse a los ciberdelincuentes. Detrás de cada ataque hay siempre un ser humano. La inteligencia frente a amenazas puede ayudar a entender las motivaciones de ese ciberdelincuente, por lo que se podría utilizar ese conocimiento como ventaja para prevenir e incluso predecir ataques futuros.

· Incluir el teletrabajo en las políticas de ciberseguridad. La estrategia de ciberseguridad debe incluir políticas de gestión de acceso para trabajadores en remoto, el uso de dispositivos personales e incluso considerar la privacidad de los datos cuando se accede desde fuera de la oficina.

· Crear una cultura de la ciberseguridad. La tecnología es crítica para luchar contra las intrusiones pero el usuario final es crucial para detener una brecha. La concienciación del profesional debe ser el punto de inicio del combate contra amenazas básicas como el phishing o las técnicas de ingeniería social.